どもどもにゃん☆たくです(「・ω・)「ガオー

サイバーセキュリティ月間の真っ只中の現在2月15日なわけですが皆さんいかがお過ごしでしょうか。

この期間中は特にサイバーセキュリティに対しての啓発イベントや動画、コンテンツが多く公開される期間です。

しかし、サイバー攻撃やサイバー犯罪はこのサイバーセキュリティ月間問わず発生するため、お客様や消費者向けに注意喚起を日々発信している組織も少なくありません。

今回僕がブログのテーマにしている話題は、サイバーセキュリティの特にフィッシング詐欺やサポート詐欺、偽サイトについて注意喚起を行う方(社会人、学生問わず)に知っておいておいてほしい話題です。

先日僕がXでもポストした事例を紹介します。

あ!!!URLが変わってる!!!! https://t.co/o0qhaRymCm pic.twitter.com/cVAQbylEgu

— にゃん☆たく/takumi.a (@taku888infinity) 2024年2月6日

あーほんとだ。

— にゃん☆たく/takumi.a (@taku888infinity) 2024年2月6日

これ修正したほうがいいと思いますよ〜@cas_nisc @nisc_forecast https://t.co/Ggwa3qlHy4 pic.twitter.com/iEPAQPCSSR

この事例では、サポート詐欺で表示される偽サポートページの例示ドメインとしてつかて欲しく無いものがあったためポストしました。(数時間後に修正されましたが)

多くの方が例示ドメイン(例示URL)なんだからなんでもいいと感じ、例えば

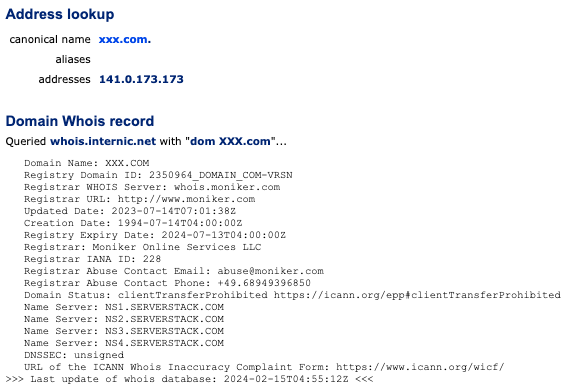

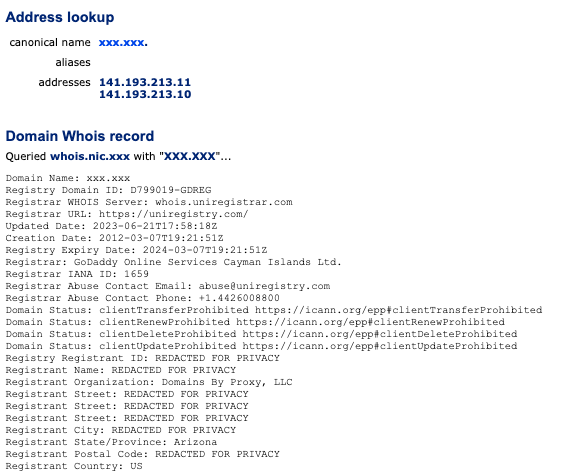

XXX .comやXXX .XXXなどを使用するケースが多いです。

しかし例えば上記2つのドメインをWhoisで調べてみましょう。

実際に使用(第三者に保持)されているドメインであることがわかりますね。

では、このようなドメイン以外の存在しないドメインであればいいのかというと、将来的に第三者に取得されてしまうケースもあります。

ってか何が悪いの?と思う方もいると思います。

正直”悪い”ことではありません。

しかし、世の中には重箱の隅を突くような難癖やクレームをつけてくる方もいます。

例えば『発信されていた啓発内容に記載されていたドメインにアクセスしたら変なサイトにアクセスした!どうしてくれるんだ!』などです。

そんなことに対応する時間って正直無駄だと思いませんか?

また、誰かが取得しているドメインを使用してしまいトラブルになるケースも想定されます。

ではどうすればいいか。

世の中には”例示用(掲載用)ドメイン”というものが存在しますのでご紹介します。

簡単に言うと、このドメインを例示用や掲載用に使って良いよ!ってものです。

ちなみにRFC(Request for Comments)というもので決められたものもあります。

※RFCとは→https://www.nic.ad.jp/ja/newsletter/No24/090.html

◆例示用(掲載用)ドメイン

example.com

example.net

example.org

example.jp

example.co.jp

example.ne.jp

上記のドメインついてはRFC6761やRFC2606、JPRSが例示用ドメインとして使用して良いよと規定されているものになります。

▼RFC6761

RFC 6761 - Special-Use Domain Names

▼RFC2606

RFC 2606 - Reserved Top Level DNS Names

▼JPRS

https://jprs.jp/faq/use/#q3 >例示に使用可能なドメイン名はありませんか?

ドメインは上記を使用すれば問題ないです。

ではIPアドレスは?と感じる方もいると思いますので”例示用IPアドレス”もご紹介いたします。

◆例示用(掲載用)IPアドレス(IPv4)

192.0.2.0/24(Test-Net-1)

198.51.100.0/24(Test-Net-2)

203.0.113.0/24(Test-Net-3)

◆例示用(掲載用)IPアドレス(IPv6)

2001:DB8 ::/32

上記のIPアドレスついてはRFC5737やRFC3849で例示用IPアドレスとして使用して良いよと規定されているものになります。

▼RFC5737

RFC 5737 - IPv4 Address Blocks Reserved for Documentation

▼RFC3849

RFC 3849 - IPv6 Address Prefix Reserved for Documentation

ここからは余談になりますが、上記以外で何か例示用ドメインやURLで使用できるものとして以下もおすすめしておきます。

●●●.com

hxxps://●●●●●●

hxxps://XXXXX

●●●であればドメインとして使用されることはありませんし、トップレベルドメインを記載せずにXXXXだけであれば問題はありません。

こちらについては、NISCやフィッシング対策協議会の啓発でも使用されています。

▼NISCインターネットの安全・安心ハンドブック(抜粋)

https://security-portal.nisc.go.jp/guidance/pdf/handbook/handbook-01.pdf

▼フィッシング対策協議会のページ

フィッシング対策協議会 Council of Anti-Phishing Japan | 消費者の皆様へ | フィッシングとは

こちらもぜひ活用してみてください。

今回は例示用(掲示用)ドメインとIPアドレスについてご紹介いたしました。

サイバー攻撃やサイバー犯罪対策として、啓発や注意喚起は非常に重要なものです。

今回の内容が啓発や注意喚起を行う方々に少しでも活用して頂けたら幸いです。

ではでは!

<更新履歴>

2024/02/15 PM公開