どもども、にゃんたくです(「・ω・)「ガオー

とうとう8月になってしまいましたね。

夏ですよ、夏。

夏好きな僕としては8月に入った瞬間から「もう夏終わっちゃうじゃん・・・」なんてブルーな気持ちになっちゃったりしてますよ。

そうそう、ありがたいことにこのブログですが、Google検索で「セキュリティ ニュース」や「セキュリティ ニュース 2017」でググってみると、1ページ目に載るようになってきました。

これもひとえに、読んでくれている皆さんやTwitter等で拡散していただく皆さんのおかげであると、心から感謝しております。

より一層、皆さんにとってなにかの参考になれるようなブログを発信していきたいと思っておりますので、今後ともなにとぞ「にゃんたくのひとりごと」をよろしくお願いいたします。

では、先月2017年7月のまとめです。

- 脆弱性のアレコレ

- 注意喚起やニュースのアレコレ

- 「675」から始まる不審な着信に注意

- 「Joomla! 3.7.4」がリリース

- 「Yahoo!ツールバー」が10月31日にサポート終了

- 「ネットワークビギナーのための情報セキュリティハンドブック」が国内27の電子書店で無料配布

- ランサムウェア対策ツール「Cybereason RansomFree」の日本語版が無償提供

- 無償のアンチウイルスソフト「Kaspersky Free」が全世界リリース

- Appleが「iOS 10.3.3」をリリース

- Apple、複数のMac向けのセキュリティアップデートをリリース

- ソフトバンク・テクノロジーに不正アクセス、「仮想通貨採掘プログラム」のインストールを目的とした攻撃か

- マイクロソフトが、定例外でOutlook向け臨時パッチを緊急公開

- 総務省、史上初のルートゾーンKSKの更新に伴いDNSの設定更新を呼びかけ

- ユーザーに電子マネーの送金求める、警察庁装う偽サイトが出現

- macOSをターゲットにしたマルウェア「FruitFly」の存在が明らかに

- Norton(ノートン)ユーザーが一時的にImpress Watch」にアクセスできない状態になる

- セキュリティレポートやブログのアレコレ

脆弱性のアレコレ

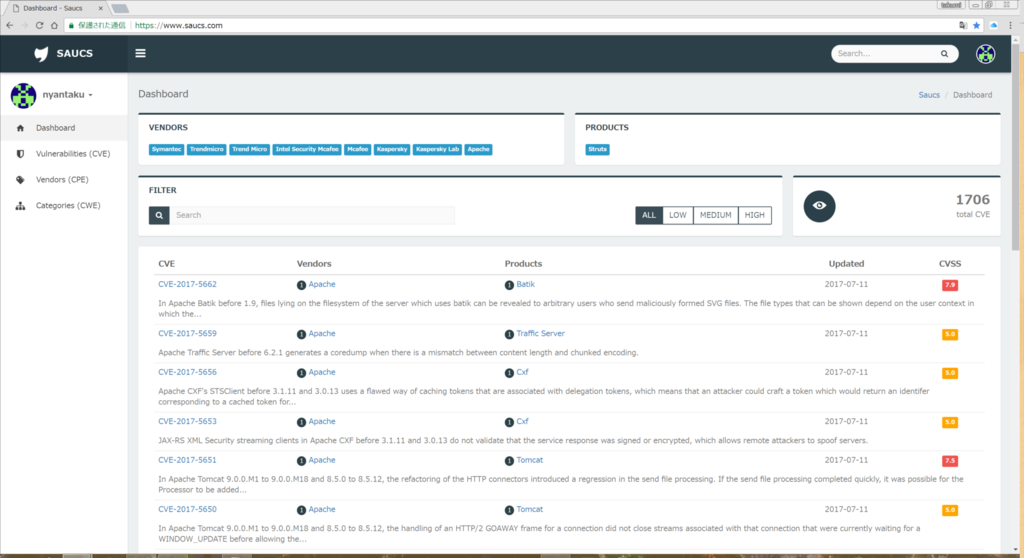

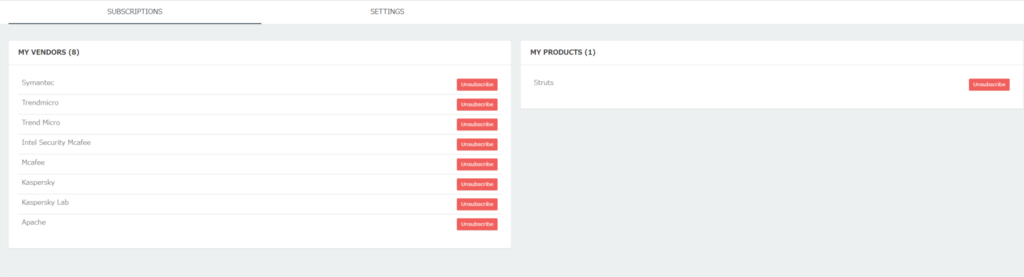

Apache Struts 2 に脆弱性 (S2-048)

【概要】

Apache Struts2 において、Struts1 プラグインを使用するアプリケーションには任意のコードが実行可能な脆弱性が存在し、アプリケーションの権限で任意のコードを実行される可能性がある

【CVE番号】

CVE-2017-9791

【対象】

Struts 2.3 系で Struts1 プラグインを使用して動作するアプリケーション

【対策】

○ワークアラウンドを実施する

showcase アプリケーションの修正方法を参考に、ActionMessage クラス(のコンストラクタ)への入力処理を適切に行う

【参考情報】

Apache Struts 2 の脆弱性 (S2-048) に関する注意喚起

JVNVU#99376481: Apache Struts2 の Struts1 プラグインを使用するアプリケーションに任意のコードが実行可能な脆弱性

JVNDB-2017-004912 - JVN iPedia - 脆弱性対策情報データベース

Apache Struts2 の脆弱性対策情報一覧:IPA 独立行政法人 情報処理推進機構

Cisco WebEx Browser Extension に脆弱性

【概要】

WebExのAPIレスポンスパーサーの設計に脆弱性が存在し、ユーザーに不正なウェブページを閲覧させることで、リモートから任意のコードを実行される可能性がある

【CVE番号】

CVE-2017-6753

【対象】

Cisco WebEx extension on Google Chrome (1.0.12 より前のバージョン)

Cisco WebEx extension on Mozilla Firefox (1.0.12 より前のバージョン)

※以下対象は本脆弱性の影響を受けない

Cisco WebEx Productivity Tools

Cisco WebEx browser extensions for Mac or Linux

Cisco WebEx on Microsoft Edge or Internet Explorer

【対策】

○アップデートする(以下脆弱性修正済みバージョン)

Cisco WebEx extension on Google Chrome (1.0.12)

Cisco WebEx extension on Mozilla Firefox (1.0.12)

【参考情報】

Cisco WebEx Browser Extension の脆弱性 (CVE-2017-6753) に関する注意喚起

Cisco WebEx Browser Extension Remote Code Execution Vulnerability

Cisco WebExのブラウザーアドオンに脆弱性、Google Chrome、Firefox、IEに影響 -INTERNET Watch

「WebEx」プラグインの脆弱性はFirefoxとIEにも影響、Ciscoが更新版で対処 - ITmedia エンタープライズ

Oracle Javaに脆弱性

【概要】

JRE に脆弱性が存在し、攻撃者に悪用されると、任意のコード(命令)が実行され、コンピュータを制御される可能性がある

※JRE (Java Runtime Environment) は、Java プログラムを実行するためのソフトウェア実行環境です。

【CVE番号】

CVE-2017-10110等

【対象】

Oracle Java SE 8 Update 131

Oracle Java SE 7 Update 141

Oracle Java SE 6 Update 151

Oracle Java SE Embedded 8 Update 131

【対策】

○アップデートする(以下脆弱性修正済みバージョン)

Java SE JDK/JRE 8 Update 141

Java SE - Downloads | Oracle Technology Network | Oracle

【参考情報】

2017年 7月 Oracle Java SE のクリティカルパッチアップデートに関する注意喚起

Oracle Java の脆弱性対策について(CVE-2017-10110等):IPA 独立行政法人 情報処理推進機構

Oracle、32件の脆弱性を修正した「Java SE 8 Update 141」を公開 - 窓の杜

【セキュリティ ニュース】「Java SE」の脆弱性31件を解消するアップデート - Oracle(1ページ目 / 全1ページ):Security NEXT

Sambaに脆弱性(Orpheus’ Lyre)

【概要】

SambaのHeimdal Kerbarosの実装に脆弱性が存在し、リモートから攻撃を受ける可能性がある

この脆弱性名は「Orpheus’ Lyre(オルフェウスの竪琴)」と名づけられた

【CVE番号】

CVE-2017-11103

【対象】

Samba 4.0.0以降のすべてのバージョン

【対策】

アップデートする

【参考情報】

【セキュリティ ニュース】MS、脆弱性「Orpheus’ Lyre」に7月の月例パッチで対応済み(1ページ目 / 全1ページ):Security NEXT

【セキュリティ ニュース】「Samba 4.0」以降に深刻な脆弱性「Orpheus’ Lyre」 - 「Heimdal」実装で影響(1ページ目 / 全1ページ):Security NEXT

Sambaに権限昇格の脆弱性(CVE-2017-11103) — | サイオスOSS | サイオステクノロジー

Sambaに脆弱性 - Heimdal Kerbarosの影響はほかにも | マイナビニュース

WordPress用プラグインの脆弱性まとめ

【概要】

7月にJVN脆弱性レポートで公開されたWordPress用プラグインの脆弱性まとめ

【参考情報】

JVN#39819446: WordPress 用プラグイン Responsive Lightbox におけるクロスサイトスクリプティングの脆弱性

JVN#63249051: WordPress 用プラグイン Shortcodes Ultimate におけるディレクトリトラバーサルの脆弱性

JVN#92921024: WordPress 用プラグイン Popup Maker におけるクロスサイトスクリプティングの脆弱性

JVN#31459091: WordPress 用プラグイン Simple Custom CSS and JS におけるクロスサイトスクリプティングの脆弱性

注意喚起やニュースのアレコレ

「675」から始まる不審な着信に注意

【概要】

「+675」から始まるパプアニューギニアからの不審な国際電話の着信が相次ぎ、携帯各社が着信履歴に心当たりがない場合は折り返しの電話をしないように呼びかけた

【参考情報】

「+675」から始まる不審な国際電話の着信に関するご注意 | 個人のお客さまへのお知らせ | お知らせ | モバイル | ソフトバンク

「+675」、パプアニューギニアからの不審な電話に要注意 | マイナビニュース

【セキュリティ ニュース】「675」から始まる着信履歴に注意 - 折返電話で高額料金のおそれ(1ページ目 / 全2ページ):Security NEXT

「Joomla! 3.7.4」がリリース

【概要】

「Joomla! 3.7.3」および以前のバージョンに見つかった重要度は「高(high)」の脆弱性2件を修正した「Joomla! 3.7.4」がリリースされた

【参考情報】

【セキュリティ ニュース】2件の脆弱性を解消した「Joomla! 3.7.4」がリリース - 複数バグにも対応(1ページ目 / 全1ページ):Security NEXT

「Yahoo!ツールバー」が10月31日にサポート終了

【概要】

ブラウザ向け拡張機能「Yahoo!ツールバー」のサポートを10月31日に終了するとヤフーが発表した。

※なお、「Yahoo!ツールバー」のインストーラに脆弱性が存在していることが2017年7月に発表されている

【参考情報】

「Yahoo!ツールバー」の提供が10月で終了 数年前からChrome、Firefoxなどで利用できない状態に - ねとらぼ

ヤフー、Yahoo!ツールバーを10月31日で終了 | マイナビニュース

【セキュリティ ニュース】「Yahoo!ツールバー」のインストーラに脆弱性(1ページ目 / 全1ページ):Security NEXT

JVN#02852421: Yahoo!ツールバー (Internet explorer 版) のインストーラにおける任意の DLL 読み込みの脆弱性

「ネットワークビギナーのための情報セキュリティハンドブック」が国内27の電子書店で無料配布

【概要】

政府が「ネットワークビギナーのための情報セキュリティハンドブック」の電子書籍を国内27の電子書店で無料配布を行い、夏休みを控えた小中高生がセキュリティ対策について学べれるようにとのこと。

【参考情報】

「ネットワークビギナーのための情報セキュリティハンドブック」電子書籍の無料配信を開始[みんなでしっかりサイバーセキュリティ]

NISC、「ネットワークビギナーのための情報セキュリティハンドブック」を全154ページに改訂し、無料で提供 -INTERNET Watch

ランサムウェア対策ツール「Cybereason RansomFree」の日本語版が無償提供

【概要】

サイバーリーズン・ジャパンはランサムウェア対策ツール「Cybereason RansomFree」の日本語版の無償提供を開始した。

【参考情報】

無償ランサムウェア対策ツール「Cybereason RansomFree」に日本語版が登場 - 窓の杜

RansomFree(ランサムフリー)日本語版をリリース | サイバーリーズン公式ブログ

サイバーリーズンのRansomFree (ランサムフリー)が WannaCry を駆除する動画 | サイバーリーズン公式ブログ

無償のアンチウイルスソフト「Kaspersky Free」が全世界リリース

【概要】

Kaspersky Labが、無償のアンチウイルスソフト「Kaspersky Free」を全世界リリースに提供すると発表

【参考情報】

Kaspersky Free antivirus launches globally to secure the whole world – Kaspersky Lab official blog

カスペルスキー、無償アンチウイルスソフトを全世界リリース - 窓の杜

カスペルスキー、無料のウイルス対策ソフトを世界でリリースへ - ZDNet Japan

Kaspersky、無償のアンチウイルスソフト「Kaspersky Free」公開 | マイナビニュース

Appleが「iOS 10.3.3」をリリース

【概要】

CVE番号ベースで47件の脆弱性を修正した、「iOS 10.3.3」がリリースされた。

【参考情報】

iOS 10.3.3 のセキュリティコンテンツについて - Apple サポート

Apple、「iOS 10.3.3」をリリース ~CVE番号ベースで47件の脆弱性を修正 - 窓の杜

「iOS 10.3.3」がリリース--バグ修正、セキュリティ改善 - CNET Japan

JVNVU#91410779: 複数の Apple 製品における脆弱性に対するアップデート

Apple、複数のMac向けのセキュリティアップデートをリリース

【概要】

CVEベースで37件の脆弱性を修正した、Mac向けのセキュリティアップデートがリリースされた。

リリースされたものは以下のとおり

・macOS Sierra 10.12.6

・Security Update 2017-003 El Capitan

・Security Update 2017-003 Yosemite

【参考情報】

Apple、「macOS Sierra 10.12.6」をリリース ~CVE番号ベースで37件の脆弱性を修正 - 窓の杜

【セキュリティ ニュース】Apple、「macOS Sierra 10.12.6」などセキュリティアップデート(1ページ目 / 全1ページ):Security NEXT

JVNVU#91410779: 複数の Apple 製品における脆弱性に対するアップデート

ソフトバンク・テクノロジーに不正アクセス、「仮想通貨採掘プログラム」のインストールを目的とした攻撃か

【概要】

ソフトバンク・テクノロジーの保有する保守契約管理システムの検証サーバで仮想通貨採掘プログラムによる不正アクセスが見つかったが、情報流出の形跡は確認されなかった

【参考情報】

不正アクセスによる情報流出の可能性に関するお知らせとお詫び(第一報)|ソフトバンク・テクノロジー株式会社 企業情報

不正アクセスによる情報流出の可能性に関する詳細調査のご報告(第二報)|ソフトバンク・テクノロジー株式会社 企業情報

ソフトバンク・テクノロジー、不正アクセスで調査報告 - ZDNet Japan

ニュース - ソフトバンク・テクノロジーに不正アクセス、4071社の情報が流出の可能性:ITpro

ソフトバンク・テクノロジーに不正アクセス、仮想通貨マイニング目的か | マイナビニュース

仮想通貨マイニング目的か 不正アクセスで採掘プログラム仕込まれる ソフトバンク・テクノロジー - ITmedia NEWS

マイクロソフトが、定例外でOutlook向け臨時パッチを緊急公開

【概要】

Outlook向けに、脆弱性3件を修正する定例外のセキュリティ更新プログラム(臨時パッチ)を公開した。

【対象】

Microsoft Outlook 2007 Service Pack 3

Microsoft Outlook 2010 Service Pack 2

Microsoft Outlook 2013 Service Pack 1

Microsoft Outlook 2013 RT Service Pack 1

Microsoft Outlook 2016

【参考情報】

Outlook の脆弱性を修正するセキュリティ更新プログラムを定例外で公開 – 日本のセキュリティチーム

Outlookに脆弱性、マイクロソフトが臨時パッチ公開 - ZDNet Japan

Microsoft、定例外でOutlook向けパッチを緊急公開、脆弱性3件を修正 -INTERNET Watch

総務省、史上初のルートゾーンKSKの更新に伴いDNSの設定更新を呼びかけ

【概要】

総務省はICANNが、史上初の電子署名の正当性を検証するために使う暗号鍵の中で最上位の鍵であるルートゾーンKSKの更改を実施するため、キャッシュDNSサーバの設定更新を行うように呼びかけた。

【参考情報】

総務省|DNSの世界的な運用変更に伴うキャッシュDNSサーバーの設定更新の必要性

https://www.nisc.go.jp/active/general/pdf/taisaku_170718.pdf

ルートゾーンKSKロールオーバーによる影響とその確認方法について(2017年7月25日更新)

ニュース解説 - DNSが使えなくなるトラブル、9月19日に発生する恐れ:ITpro

ネット史上初めての「KSKロールオーバー」が始まる、名前解決できなくなる前にDNSサーバーなど設定確認を! 今年9月は特に注意 - INTERNET Watch

ユーザーに電子マネーの送金求める、警察庁装う偽サイトが出現

【概要】

ユーザーが違法行為をしたとして「罰金」を要求する、警察庁を装った偽サイトが出現した。

全画面表示をOFFにする「F11 」キーを押せば解除できる。

【参考情報】

警察を偽装したネット詐欺を国内で新たに確認 | トレンドマイクロ セキュリティブログ

警察庁の偽サイト現る 「違反行為した」と“罰金”要求 - ITmedia NEWS

警察庁の偽サイトが見つかる、幼児猥褻・動物虐待コンテンツを見ようとした違反金として2~5万円をiTuneカードで請求 -INTERNET Watch

macOSをターゲットにしたマルウェア「FruitFly」の存在が明らかに

【概要】

「FruitFly」と呼ばれる、Mac端末を標的にしたマルウェアが数年間検知されずにいたことが明らかになった

【参考情報】

macOS向けバックドア「FruitFly」に注意 | マイナビニュース

Macに感染する「謎のウイルス」 ウェブカメラで人々を監視 | Forbes JAPAN(フォーブス ジャパン)

専門家からも数年間気づかれなかったMac向けスパイウェア「Fruitfly」 - iPhone Mania

数百台のMacに感染しているのに数年間気づかれなかったマルウェア「FruitFly」 - GIGAZINE

Norton(ノートン)ユーザーが一時的にImpress Watch」にアクセスできない状態になる

【概要】

シマンテック製セキュリティーソフトのNorton(ノートン)ユーザーが一時的にImpress Watch」にアクセスできない状態になった

【参考情報】

ノートンが「Impress Watch」を誤ブロック - ITmedia NEWS

【お知らせ3】下記の問題に関しまして、シマンテックによって潜在的な迷惑アプリと判定されていたものを窓の杜のライブラリから削除することで、サイト全体に対するブロックは解消されました。ご迷惑をおかけした方々にお詫び申し上げます。 https://t.co/mcuAJ7gtRP

— PC Watch (@pc_watch) 2017年7月31日

【お知らせ】特定環境でImpress Watchにアクセスできない問題は解消済

— 窓の杜 (@madonomori) 2017年7月31日

シマンテック社によると、「Auslogics Disk Defrag Free」をPUA(潜在的な迷惑アプリ)と判定しブロックしたとのこと。問題の早期解消のため同ソフトの窓の杜掲載を本日終了しました。

セキュリティレポートやブログのアレコレ

組織における標的型攻撃メール訓練は実施目的を明確に

【公開ページ】

http://www.ipa.go.jp/security/anshin/mgdayori20170731.html

【企業・団体・作成者】

IPA(独立行政法人情報処理推進機構)

WannaCryptorの相談事例から学ぶ一般利用者が注意すべきセキュリティ環境

【公開ページ】

http://www.ipa.go.jp/security/anshin/mgdayori20170713.html

【企業・団体・作成者】

IPA(独立行政法人情報処理推進機構)

MBR破壊型ランサムウェアの特徴比較

【公開ページ】

MBR破壊型ランサムウェアの特徴比較 | MBSD Blog

日本企業がターゲットのサイバー攻撃を確認(バラマキ型メールによるUrsnifバンキングトロージャン)

【公開ページ】

日本企業がターゲットのサイバー攻撃を確認(バラマキ型メールによるUrsnifバンキングトロージャン) | サイバーリーズン公式ブログ

【企業・団体・作成者】

サイバーリーズン・ジャパン株式会社

JSOC INSIGHT vol.16

【公開ページ】

JSOC INSIGHT vol.16 | LAC WATCH | 株式会社ラック

【企業・団体・作成者】

LAC

訓練やっても意味がない!?

~標的型攻撃メール訓練を実施する目的~

【公開ページ】

訓練やっても意味がない!?~標的型攻撃メール訓練を実施する目的~ | LAC WATCH | 株式会社ラック

【企業・団体・作成者】

LAC

(翻訳)セキュリティで飯食いたい人向けの行動指針

【公開ページ】

(翻訳)セキュリティで飯食いたい人向けの行動指針 - Got Some \W+ech?

【企業・団体・作成者】

Ken¥dさん(https://twitter.com/ken5scal)

以上です。

ではでは皆さん夏バテしないように。

_________

/ \

/ ⌒ ⌒\

/ ( ⌒) (⌒)\

i ::::::⌒ (__人__) ⌒:: i

ヽ、 `ー ' /

/ ┌─┐

i 丶 ヽ{ .茶 }ヽ

r ヽ、__)一(_丿

ヽ、___ ヽ ヽ

と_____ノ_ノ