どもどもにゃんたくです。

今年の2月は寒かったり暖かかったりとよくわかんないですね。僕は絶賛体調絶不調です(●´ω`●)

さて、今回はこちらに行ってきました!

第2回情報セキュリティ事故対応アワード

ちなみに当日はTwitterと連動しながらすすめる場面もありました。

その時のハッシュタグは「#事故対応アワード」

このハッシュタグをtogetterでまとめてみましたのでこちらも参考にしてみてください。

僕は昨年の第1回にも行ったのですが、今回は昨年以上に聴講しにきてる人が多かった気がします。というか今年は満席になって抽選になったということみたいですね。。。。なお、第2回からは経済産業省が後援になっています。

ちなみに昨年の感想ブログはこちら

『セキュリティ BIG 5が選ぶ セキュリティ事故対応アワード』に行ってみた! #セキュリティ事故対応アワード - にゃんたくのひとりごと

まず、「情報セキュリティ事故対応アワード」とはなんなのでしょうか。

▼情報セキュリティ事故対応アワードとは

セキュリティ事故後の対応(インシデント・レスポンス)が素晴らしかった企業をセキュリティ分野の有識者が選ぶ表彰制度。

ただし、セキュリティ事故後のシステム運用/改修の詳細に踏み込むのは難しいため、主に説明責任/情報開示にスポットライトが当てられる。

→今後の模範となる、説明/情報開示パターンを国内のセキュリティ担当者に知ってもらいたい

▼部門賞一覧

最優秀賞、優秀賞、特別賞、報道賞

※報道賞は今回から新設。有識者が「良かったと感じた記事」を讃える賞

▼評価軸

・事故発覚から、第一報までの時間(事故報告するまでの期間、頻度)

・発表内容(原因、事象、被害範囲、対応内容、CVE情報やなんの脆弱性を突かれたか等)

・自主的にプレスリリースを出したか(報道だけではなく、自社発信)

▼集計期間

・昨年1年間

※第2回の場合2016年1月から2016年12月まで。

なんとなくですが、どんなアワードかわかっていただけたかと思います。

そして、このアワードで勘違いしてほしくないのは、このアワードは決してインシデントを起こした企業を「煽ってる」わけではなく、インシデントを起こした企業のインシデント・レスポンスを「本気で褒める」というアワードであるという点です。

この認識を持っていない限りは、情報セキュリティ事故対応アワードの開催意図を1ミリも理解できないと言っても過言ではないと僕は思います。

では、なぜ褒めるのか。

それは「情報セキュリティ事故対応アワードとは」にも書いた、

→今後の模範となる、説明/情報開示パターンを国内のセキュリティ担当者に知ってもらいたい

の一言に尽きるのでは無いでしょうか。

もちろん、企業としては事故対応アワードに表彰されない無いように日々インシデントに対しての対策や対応を練らないといけません。

しかしながら、インシデントは「起きてしまう」ものです。

インシデントが起こってしまった時にこんなことをまず1番に考える必要はありませんが、「事故対応アワードに表彰されるだけのインシデント・レスポンスをしよう」と考えるのも悪くないかもしれません。

さて、今回の事故対応アワードでは、アワードとパネルディスカッションの2段階構成で行われていました。

アワードの内容、パネルディスカッションの内容に関して、僕が聞き取れたり把握できたりした部分をまとめました。

第2回情報セキュリティ事故対応アワード

最優秀賞(1社)

【受賞】

パイプドHD株式会社

【インシデント内容】

ECシステムの設定不備を突かれた不正アクセスによる個人情報流出

【プレスリリース】

アパレル特化型ECプラットフォーム「スパイラルEC(R)」における不正アクセスによる個人情報流出に関するお知らせとお詫び|パイプドHD株式会社

【インシデントレスポンス内容】

・プレスリリースを第1報~第4報までだした

・インシデント内容報告が非常に詳細報告されている

・Youtubeを用い、社長自らが出演し報告をおこなった

※このような報告方法は極めて稀

【コメント(僕が聞き取れた部分のみとなります)】

・ユーザーや関係者の不安解消を第一に考えた

・パブリックコメントに関してはパートナー各社やお客様に説明できるよう配慮した

・インシデントについては技術的調査と並行して具体的な情報開示の方法も検討した

・情報公開をしながら質問を集約し、問い合わせ一覧を社内共有することでグループ社員のお客様対応を均質化した

・日々進化する攻撃手法に対してさらなるシステム環境の堅牢性強化、安全性強化の体制整備にあたっていく

※登壇に関しては辞退、受賞コメントは辻さんが代理で朗読

【その他関連情報】

パイプドビッツのECサイト基盤から個人情報流出、システムの設定不備でバックドア置かれる (1/2) - ITmedia エンタープライズ

優秀賞(2社)

【受賞】

とある2社(辞退のため不明)

特別賞(2社)

1社目

【受賞】

【インシデント内容】

富山大学 研究推進機構 水素同位体科学研究センターで標的型攻撃による情報漏えい

【プレスリリース】

富山大学水素同位体科学研究センターに対する標的型サイバー攻撃について|富山大学

【インシデントレスポンス内容】

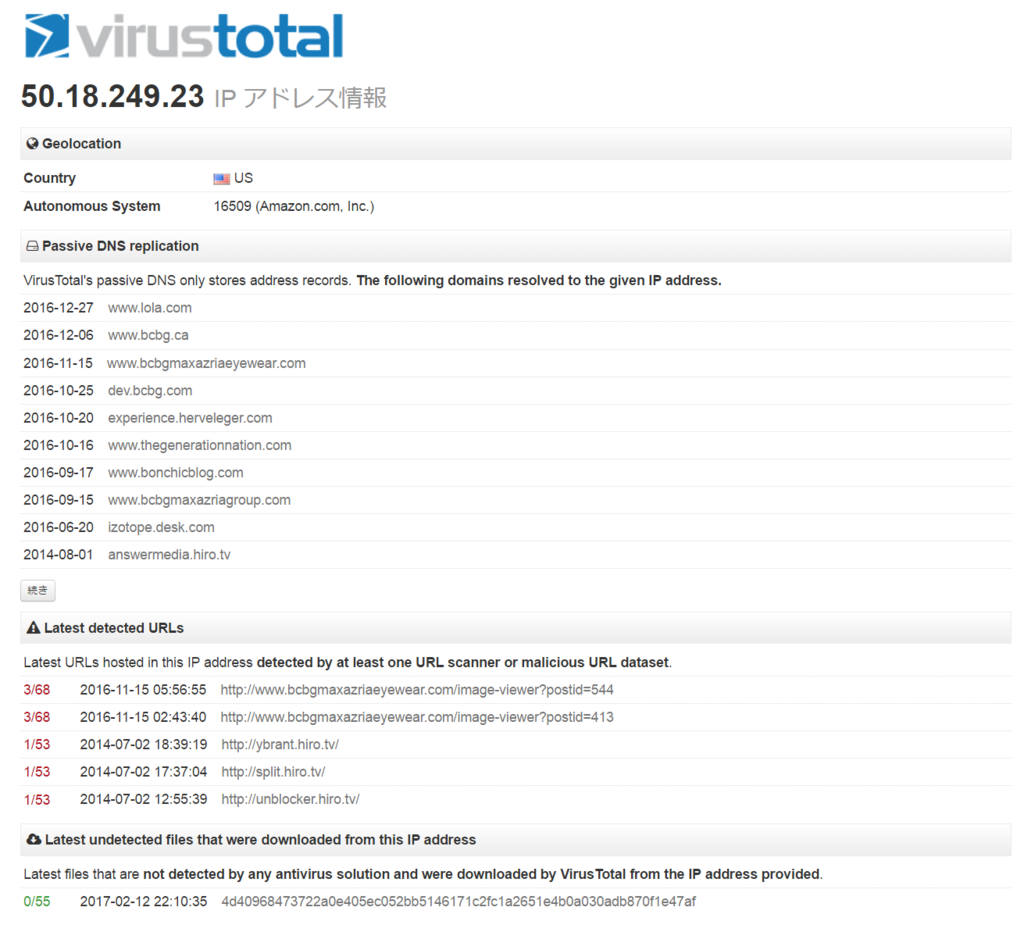

・攻撃手法や C&Cサーバ に関する情報を報告、セキュリティ専門家の調査に役立つ

※攻撃手法の情報を載せたのは2016年度全体で唯一このインシデントだけだった

【その他関連情報】

富山大学 水素同位体科学研究センターへの不正アクセスについてまとめてみた - piyolog

富山大学 水素同位体科学研究センターへの攻撃に利用された通信先調査メモ | (n)inja csirt

記者の眼 - 富山大を誰が襲ったのか、民間で進むサイバー攻撃の全容解明:ITpro

2社目

【受賞】

株式会社スクウェア・エニックス

【インシデント内容】

オンラインゲーム「ドラゴンクエストX」でチート行為をおこなったユーザーが書類送検

【プレスリリース】

不正行為および、それを拡散する行為について (2016/10/13 更新)|目覚めし冒険者の広場

【インシデントレスポンス内容】

・チート行為を行ったユーザーの処罰、ゲームへの影響についての詳細情報を継続公開

・ユーザーの不安を払拭し、チート行為を受けた際の情報公開のあり方を示す好例

【コメント(僕が聞き取れた部分のみとなります)】

※スクエニ、テクニカルディレクターの青山さんが登壇し、質問に回答

■公開への経緯は?

チート行為は確認したところ実際に行われていたため、チート行為を行ったアカウントは停止させた。

チート行為の内容等がネット等で実際の話に尾ひれがつき、真実と虚偽の情報が混同してきたため、正規ユーザーにとっても世間にも良くないと感じ報告することにした。生配信でまずは直接説明したが大炎上した。

■ユーザーの反応はどうだった?

多くのユーザーがいるということ等もあり、生放送では大炎上した。

■リリースするにあたり、第一に考えていることはなにか?

ユーザーにとって安心、安全にそして楽しく遊んでいただくことが第一である。

リリース文には、ユーザー向けに難しい事や技術的な事はあえて記載しなかった。

このような事故が起こるのは当たり前、大前提である。

また、今回のような対応ができたのは、普段からセキュリティに尽力しているため。

【その他関連情報】

「ドラゴンクエストX オンライン」でチート行為に関わったユーザーが書類送検に(スクウェア・エニックス) | ScanNetSecurity[国内最大級のサイバーセキュリティ専門ポータルサイト]

「ドラクエX」、チート行為で5人書類送検 運営「ゲームの規約違反だけでなく現実で罪に問われる場合も」 - ねとらぼ

「ドラクエX」チート容疑 SEら書類送検 レアアイテム不正入手 (1/2) - ITmedia NEWS

報道賞(1社)

【受賞】

ITpro(株式会社 日経BP)

【報道記事】

News & Trend - JTBの事故対応手順が明らかに、非公開の報告書を読み解く:ITpro

【コメント(僕が聞き取れた部分のみとなります)】

※ITProの井上 英明さんが登壇し、質問に回答

※上記の富山大学の件についてもITproで記事を書いている方でした

■記事(報道)としての狙いは?

前提としてマスメディアはニュースを追いかけるのは当たり前である。

今回のJTBの記者会見では、オブザーバーとして会場にいたため質問できなかった。

ただ、内容が全国紙として載せれる情報なのか、ということが問題であり、資料は最初非公開だったが、交渉して公開可能になった。紙では書けないWebの記事という特性を活かした。

■記事を書く時の着眼点は?

大事なことは一番最初に書く。

なので今回の記事は時系列を追って書いたりしたので普通はNGである。

文章を書く時、「おこなう」はつかわない。受け身は使わない。

【その他関連情報】

News & Trend - 「経営課題という認識が不足」、679万人のJTB情報漏洩可能性が残す教訓:ITpro

JTBへの不正アクセスについてまとめてみた - piyolog

JTBへの攻撃の考察・推測メモ | (n)inja csirt

パネルディスカッション

※ココで列挙した内容は、ディスカッション内容で話されていた内容のごく一部ですので悪しからず。

■今年のアワード、わりと選びやすかった

→インシデント後の対応が良いところが多かった

→報告書がテンプレ化して時系列、事実を報告するところが増えてきた

■JTBの会見内容が評価できた

→2016年を代表するインシデントだったのではないか

→ウイルスと思われるファイルを開いてしまった人に対して責めなかった事が評価できた

■インシデントが発生し、第三者委員会が設置されて報告したとこがあったがわりと良かった

→日テレWebサイトへの不正アクセスによる個人情報流出について

http://www.ntv.co.jp/oshirase/20160714.pdf(個人情報不正アクセスに関する調査報告書)

日本テレビWebサイトへの不正アクセスについてまとめてみた - piyolog

→第三者委員会を設置するということは、経営者が自社を擁護することはできない

→ただし第三者委員会が設置されたからといって良いというわけではない

■情報公開の理想形は?

→誰に向けて書いているのか、ユーザーなのかセキュリティ専門家なのかによって中身が変わってくるよね

→第一報で出すものリストとかあると良いよね

ただし初期でわかること、被害範囲もわからない場合もある

→時間が経つとリリース文を削除してしまう企業があるのが残念

→情報をどう伝えるか、って大事。

OpKillingBayの攻撃を受けウェブサイトがダウンした、浅虫水族館とあぶらたにマリンパークはTwitter等で状況を逐一報告していたのは評価できた

→攻撃者が狙っているものが個人情報だけではない可能性がある

個人情報以外のものが漏れてて、なにが狙われたのかを知るべきである

■マイナビさんに感謝

→セミナーエントリーする際のアカウントサービスにおいて使えるパスワードが最初文字数が少なかったが、最終的に64文字まで設定できるように対応してくれたマイナビさんを評価

ふぅ(;´Д`)

結構長文になってしまいましたね。

僕のまとめは以上です。

ここに書いてある内容以外にもたくさんあったかと思います。

最後にここまで読んでいただいた方に僕がどうしてこのようなまとめを書いたか、を教えます。

それは単純にこのセキュリティ事故対応アワードを多くの人に知ってもらいたいからです。

冒頭にも書いた、このアワードの意図を多くの方にしっかり知ってもらい、来年度のセキュリティ事故対応アワードを聞きに来てくれる人が一人でも増えたら嬉しいです。

セキュリティ事故対応アワード、来年も楽しみにしています!

今回もここまで読んでいただきありがとうございました。

ではでは(「・ω・)「ガオー