どもどもにゃんたくです。

○⌒\

(二二二)

(⌒( ・∀・) ヤア!

( o つ

(__し―J

いよいよ今年も残りわずかとなってきましたね!

さて、今回は僕が卒業した大学に通っている愛すべき後輩(DJ・♂)が、Twitterで流行の(?)レイバンアタックされてしまい、レイバンツイートしてしまうという事件が発生してしまいました。。。。。

ほんとかわいそうだな、ブログのネタになるなって思って3時間くらい泣いてしまいましたよ(真顔)

そんな事件を踏まえ、レイバンアタックとはなんなのか、偽レイバンサイトは本物のレイバンサイトとどうちがうのか、レイバンアタックにあわないための対策はどんなものがあるのか、をまとめてみました。

レイバンアタックとはなんぞや。

さて、レイバンアタックとはなんなんでしょうか。

毎回楽しみに観ている #セキュリティのアレ の第一回放送がそういえばレイバンアタックについてでしたね。

で、それをまとめていたことも思い出しました。

まぁ要するに、「Twitter(やその他SNS)などのアカウントが乗っ取られて、レイバンサングラスの内容を勝手につぶやかれてしまう」ということです。

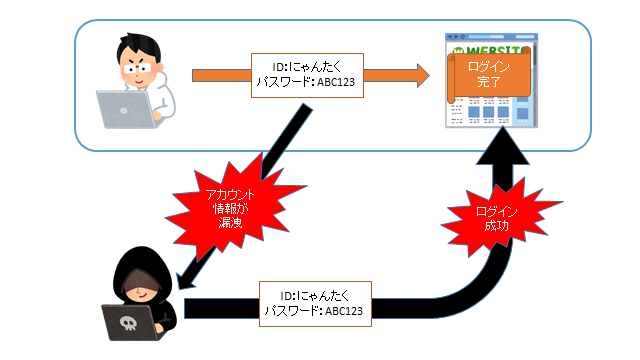

なぜ、のっとられてしまうのか?

答えは「のっとられてしまったサービスで使っているIDとパスワードを他のサービスでも使いまわしていた」ということです。

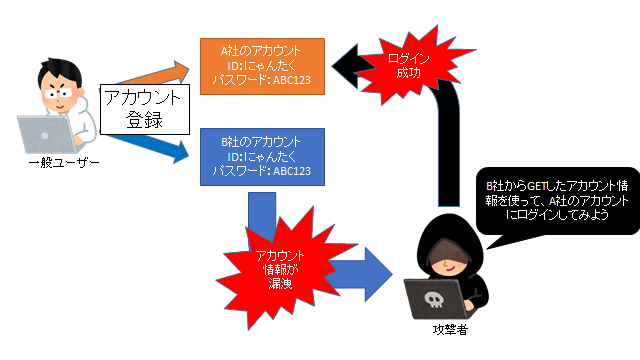

図にするとこんな感じですね。こういうのは「リスト型攻撃」とも呼ばれます。

今回、攻撃されてしまった後輩にいくつか質問をしてみました。

にゃんたく:「他のサービスでも同じアカウント情報を使っていたりした?」

後輩 :「していたYO!」

にゃんたく:「パスワードはどんなものを使っていたか教えて?」

後輩 :「パスワードは小文字1文字+数字8桁でしたYO!」

にゃんたく:「乗っ取られたことがわかったあとはなにをした?」

後輩 :「パスワードを変更して他サービスのアカウント情報も変更したYO!」

にゃんたく:「しのびねぇな」

後輩 :「かまわんYO!」

(※一部誇張してます)

今回の問題は、「他のサービスでもアカウント情報が使いまわされている」ということ、そして「パスワードが弱かった」ということも要因のひとつだったのではないかと感じました。

ちなみに僕はパスワードを作成するときはこちらのサイトを使ってパスワードを生成したりしています。→パスワード作成(文字をランダムに抽出)

そうそう、「強固なパスワードをつくる」ということについてはいろいろな観点があると思います。『コレだから絶対安心』というパスワードは無いと僕は思っていますが、英語大文字、小文字、数字、(と記号も)を組み合わせて、8文字以上に設定することをオススメします。

偽レイバンサイトにアクセスしてみよう。

実際にレイバンアタックされるとどうなるかを見てみましょう。

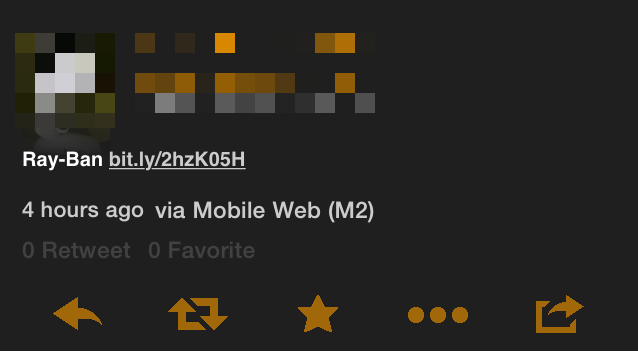

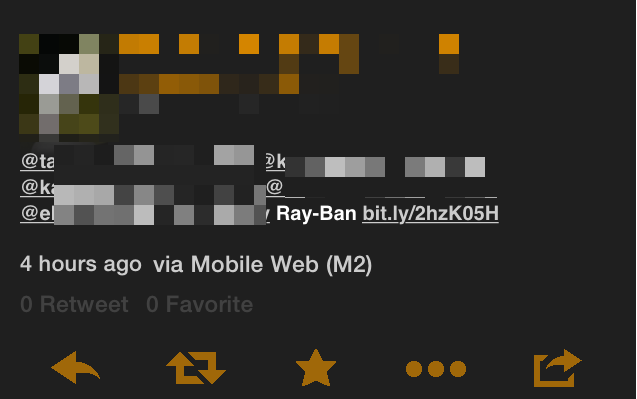

まず偽レイバンサイトのURLをつぶやきます。

その後複数回に分けて、フォロワーへ偽レイバンサイトのURLをリプとして送りつけます。

今回のレイバンアタックの場合の流れとしてはこんな感じですね。

ツイートの中身でおかしいな?と気づくとは思いますが、彼はいつもツイートを「The World(Twitterクライアント)」でつぶやいているのに、今回は違うクライアントでつぶやいているところもおかしいな?と気づけるポイントかと。

さて、せっかくなんでレイバンアタックされた後輩のツイートに載っていたURLにアクセスしてみることにしました。

※偽レイバンサイトへの直接のリンクは載せていませんが、スクリーンショットには載っております。繋ぐ際はご自身の責任において接続するようにしてくださいね。

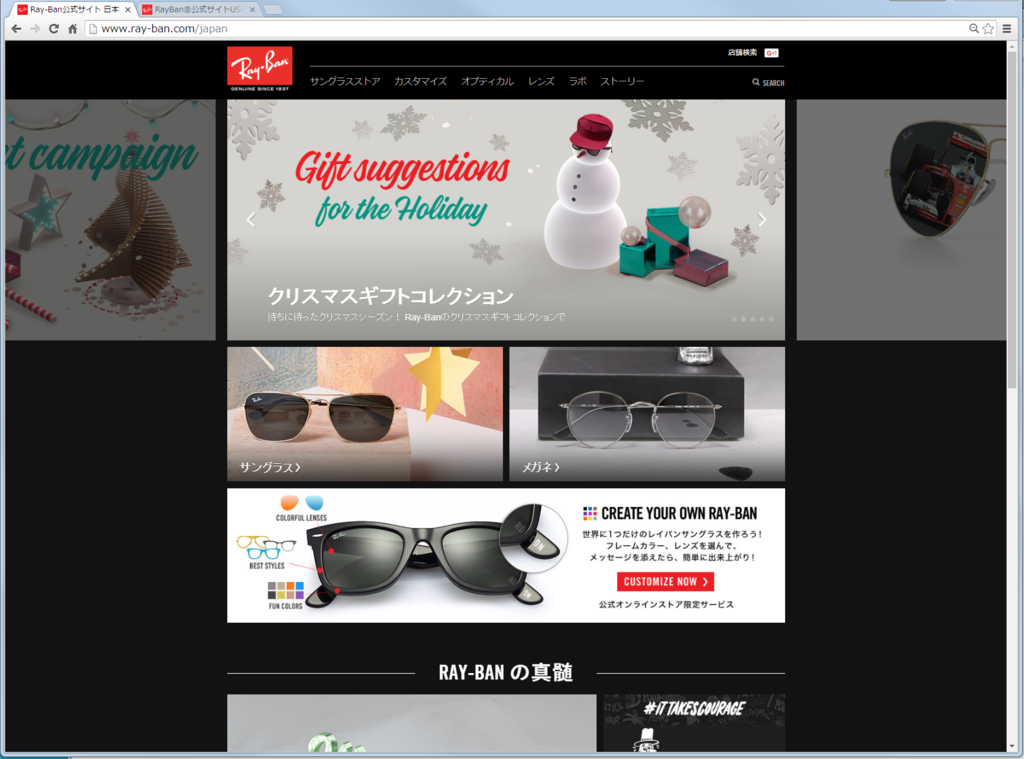

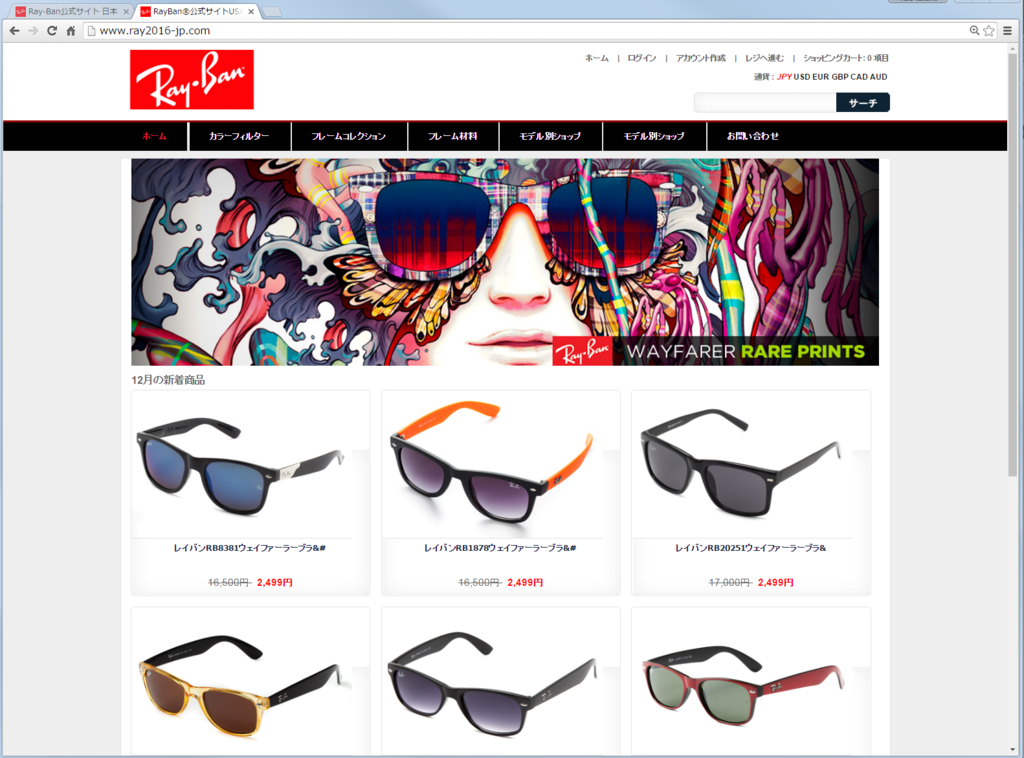

まずはレイバンの正規サイトを見てみましょう。

クリスマス仕様になっていてオサレですなぁ~~~

では、偽レイバンサイトを見てみましょう。

まぁそんな変なトコは無いよなぁ・・・

URLもレイバンっぽいなぁ・・・

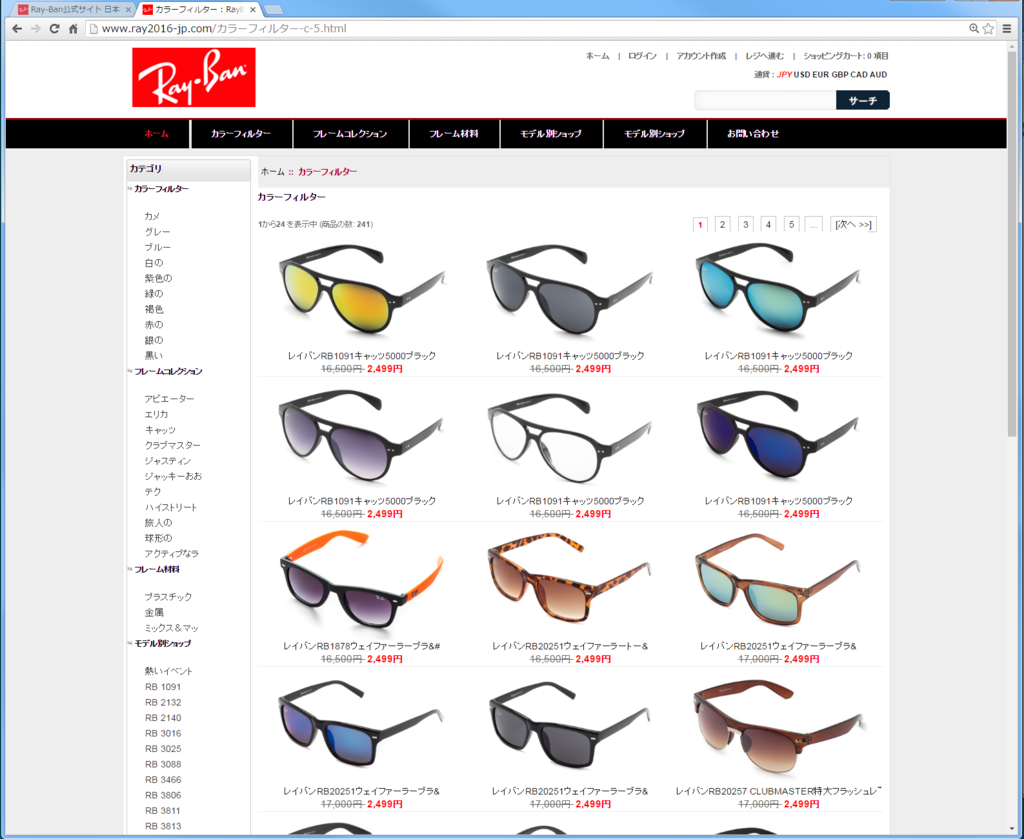

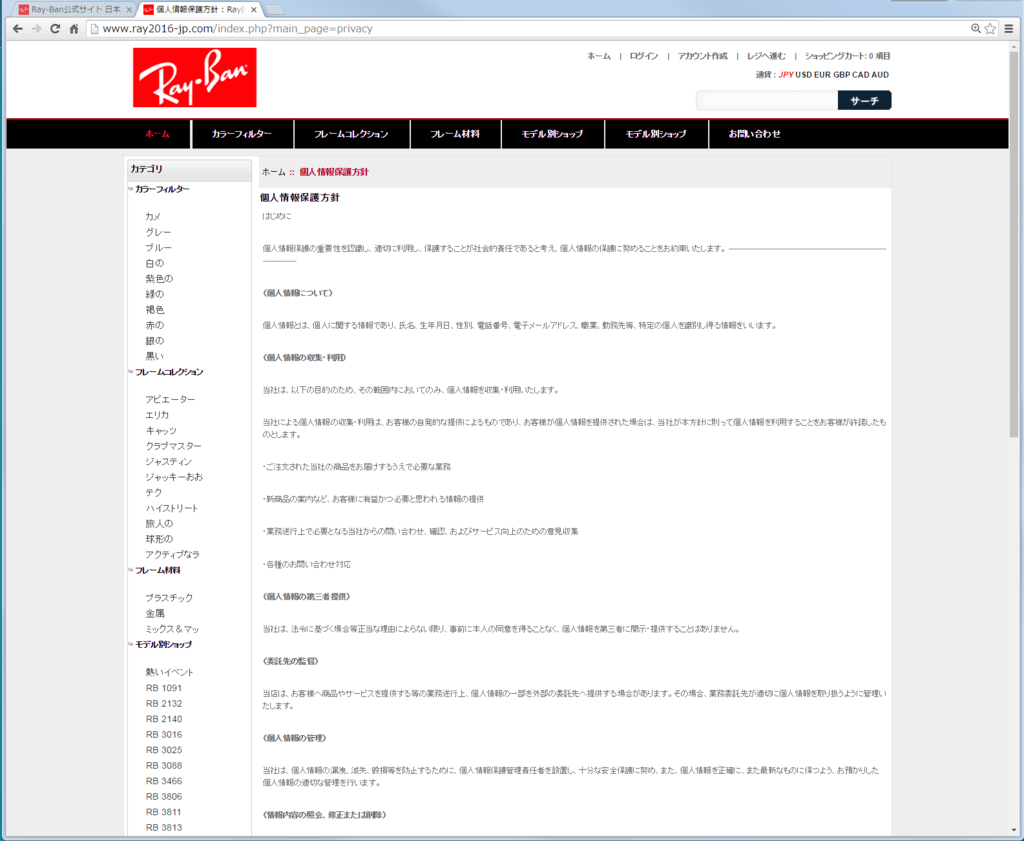

ということで他のページを見てみたんですが、怪しすぎる(というかおかしい)トコがいくつかありました。。。。おかしいポイントをまとめてみましょう。

①カラーフィルター、フレームコレクション、フレーム材料、モデル別ショップ(なんで2つあるの)のタグの中身が全て同じでした。

そしてこのカテゴリの列を見てください。「ジャッキーおお」ってなんだよ…

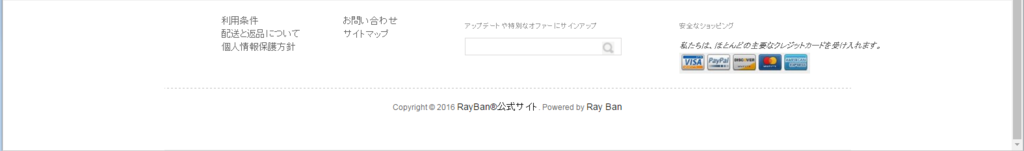

もう既にアレですね。そして気になったのはページ下部のこの部分でした。

②「私たちは、ほとんどの主要なクレジットカードを受け入れます。」

うん、もう日本語がおかしい。

ちなみにCopyroghtの右にある「RayBan公式サイト」と「Powerd by Ray Ban」のリンクをクリックすると結局偽レイバンサイトのトップページに飛ぶだけでした。

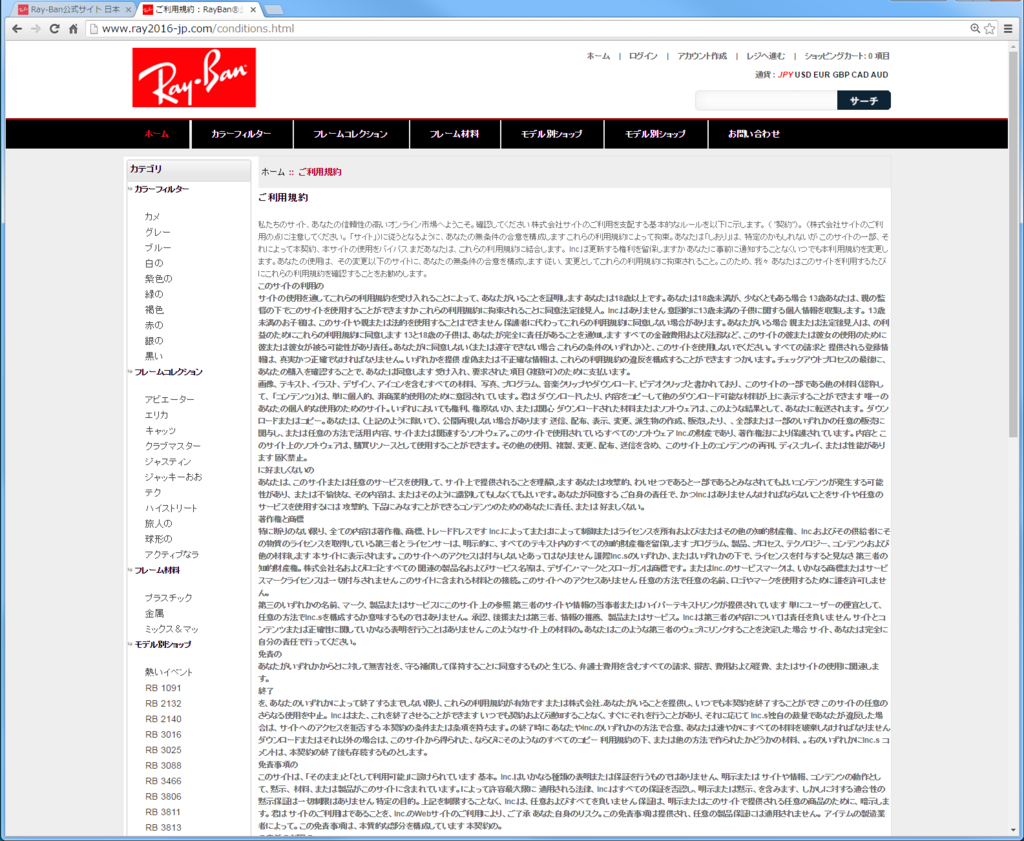

せっかくだから、ここにある「利用条件」「配送と返品について」「個人情報保護方針」も一気に見てみましょう。

③利用条件なのにアクセス先のページには「ご利用規約」。そしておかしい日本語内容。

④「配送と返品について」「個人情報保護方針」の内容もやっぱり日本語がおかしい。

なんかもう言うことないですよね。(白目)

僕がこれを載せて、みなさんに何を伝えたかったのか。

それは少しでもおかしいなと思ったサイトのこういう細かい部分を読んでみると、グレーという判断から真っ黒に変わるよ、ということです。

偽レイバンサイトのトップページのURLだけを見ると、なんらおかしいとは思わないかもしれません。でも中をじっくり見ると、わかるもんですよね。

このようなレイバンアタック以外にも似た事例は沢山あると思いますので、皆さんもこんな観点であやしいサイトを見て、偽サイトだと見抜いてみてください。

Twitterで二段階認証(ログイン認証)の設定をしてみよう。

今回話題にした、レイバンアタックはアカウントを乗っ取られてしまうという事が一番の原因でした。

乗っ取られないようにするには、IDやパスワードを使いまわさないということ、はもうわかりましたよね?

ただ、正直な話、使いまわしてる人のほうが多いと僕は思っています。

使いまわしていても、対策はできないのでしょうか?

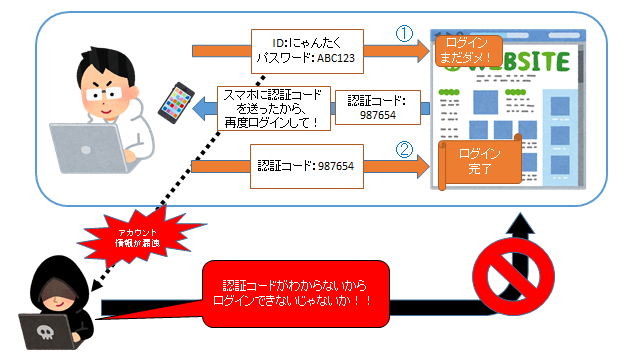

対策の1つとして「二段階認証」というものがあります。

まず一段階認証(通常の認証)はこんなイメージですよね。

第三者にIDとパスワードが漏れてしまうとログインされてしまいます。

では二段階認証ですが、イメージとしてはこんな感じです。

通常ログインしようとすると、サービス会社から、自分の携帯宛にSMSで認証コードが送られてきて、それを使って再度ログインする、という方式です。

簡単に言うと2回ログイン試行をして、サービスにログインするということです。

たとえ第三者にアカウント情報が漏れたとしても、認証コードは自分宛にしか来ないので、第三者はログインすることができません。

しかもこの二段階認証を自分が通常利用してる端末で1度設定してしまえば、その端末では2回もログイン試行する必要が無く利用することができるんです。

ちなみに以前僕のブログでもFacebookの二段階認証の方法についてまとめたことがあります。

さて今回はTwitterでの二段階認証設定方法をまとめてみました。

PCのブラウザからの設定方法もあるのですが、スマホ利用者が多いと思うので、スマホ(iPhone)のTwitter公式アプリ「Twitter for iPhone(バージョン6.66.1)」での設定方法をまとめてみました。これなら手軽にやれそうですしね!

(※設定する前提として自分の電話番号を登録する必要があります)

では、設定していきましょー!!

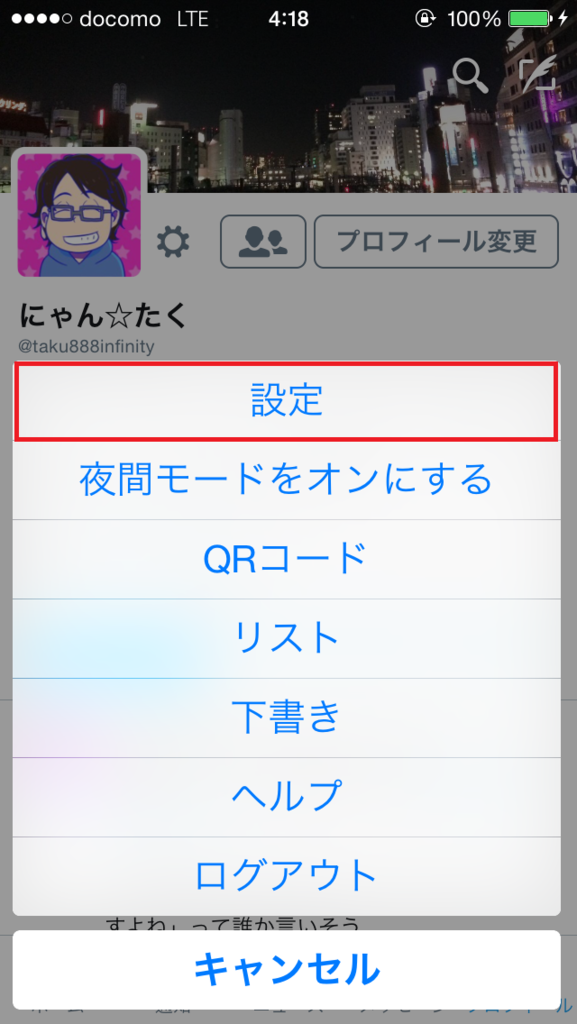

自分のプロフィールページの歯車をタップします。

次に設定をタップします。

次にアカウントをタップします。

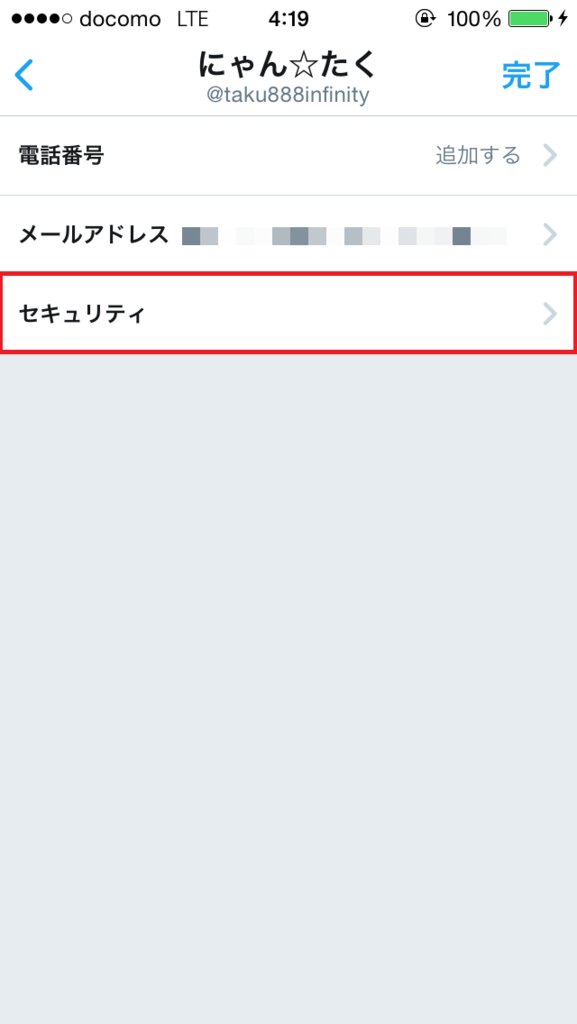

次にセキュリティをタップします。

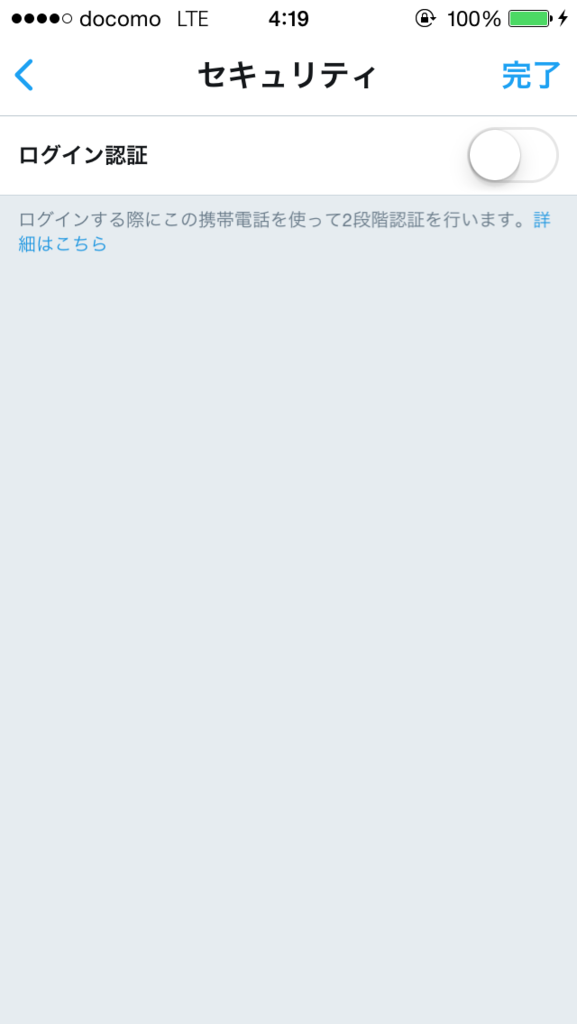

二段階認証(ログイン認証)を設定していないとこのようにOFF状態になっているので、設定をONにします。

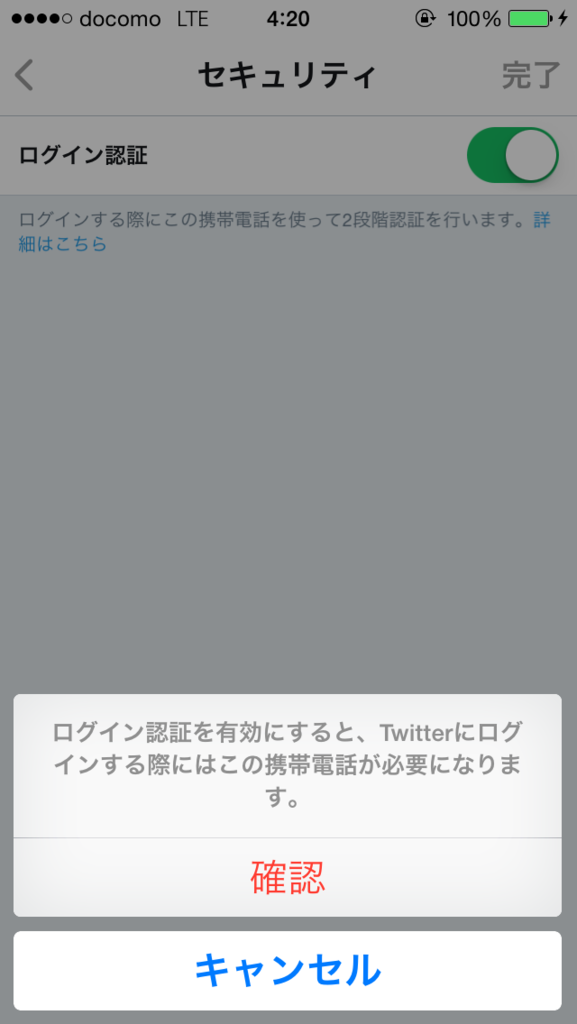

ONにするとこのような表示が出てくるので、問題が無ければ確認をタップし、次に進みます。

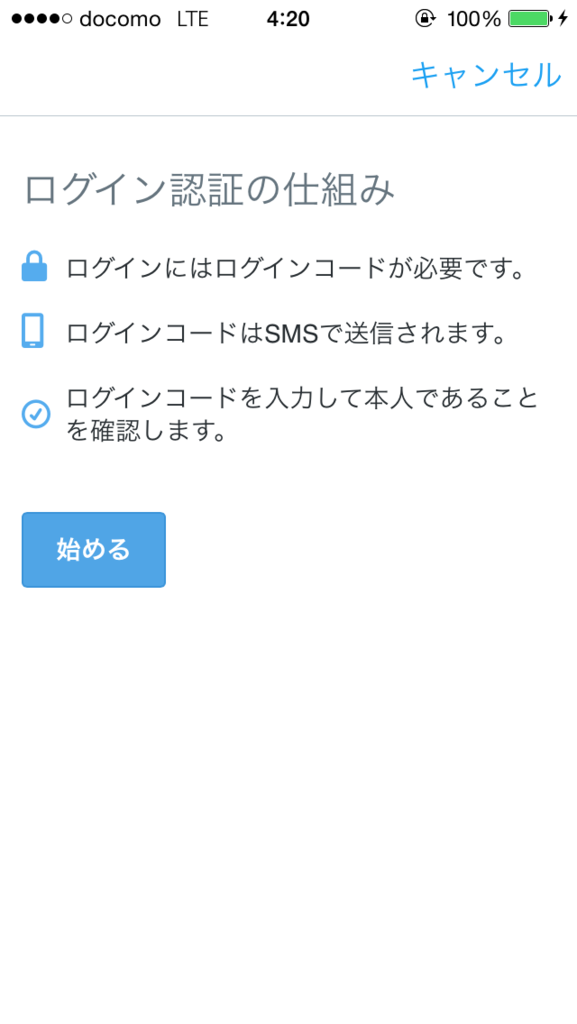

問題が無ければ、始めるをタップします。

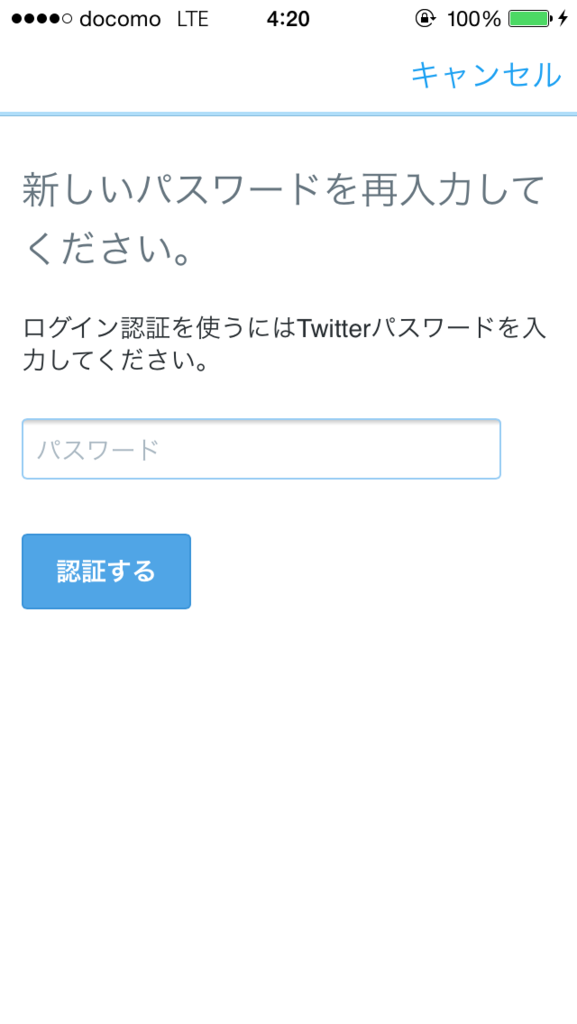

自分がアカウントで設定している既存のパスワードを入力します。

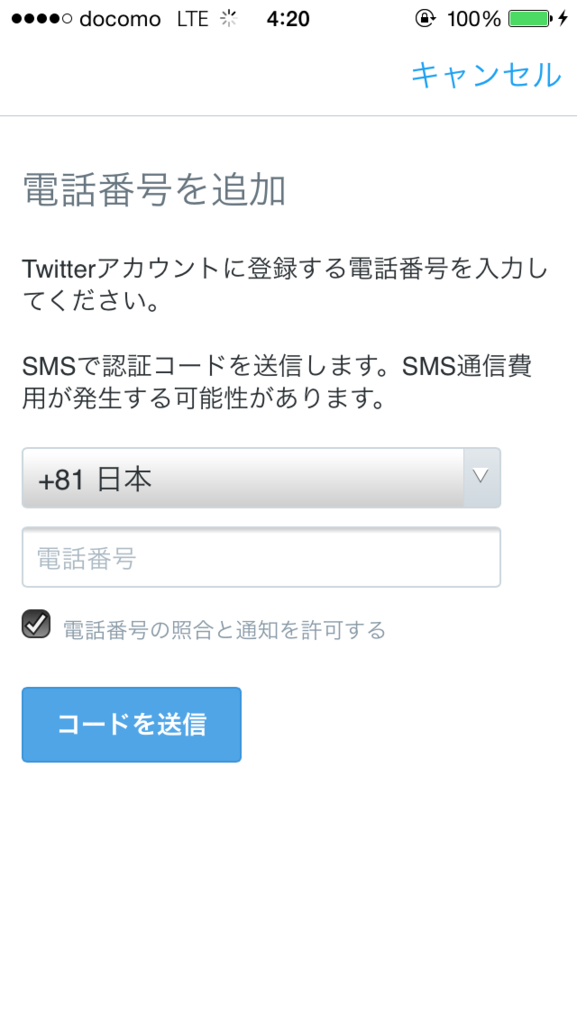

ここで自分の携帯電話番号11桁を入力し、「電話番号の照合と通知を許可する」にチェックをいれ、コードを送信をタップします。

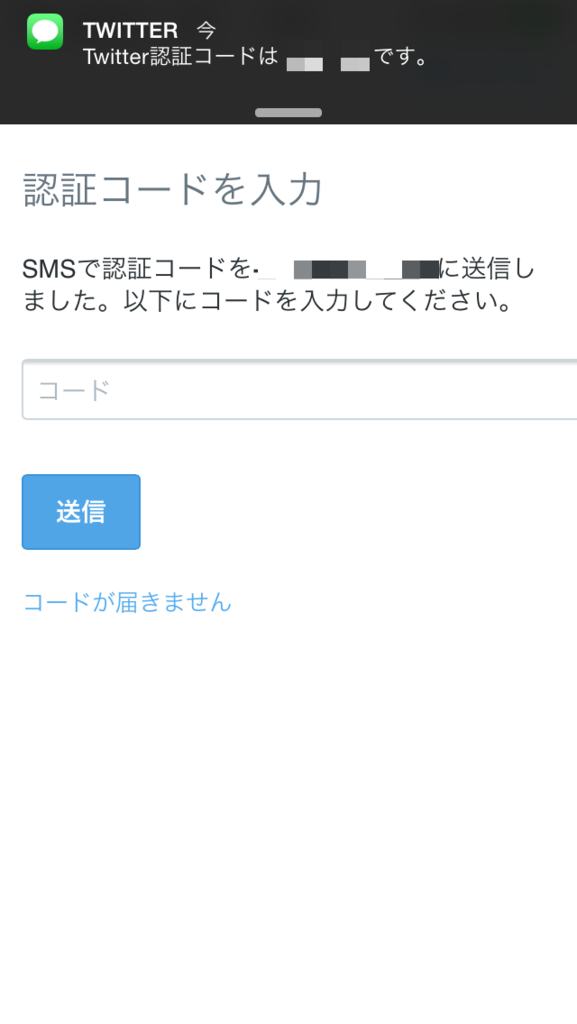

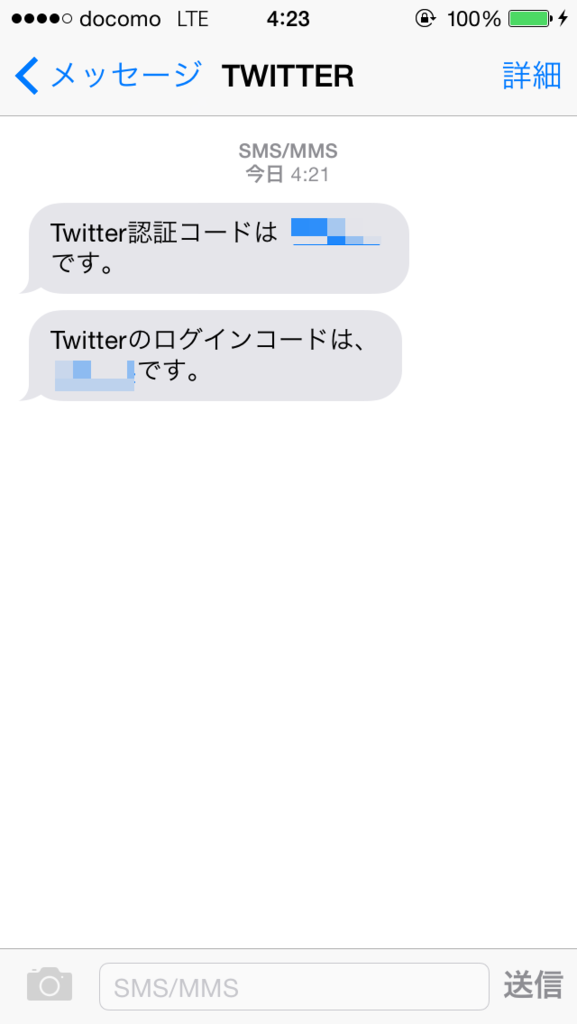

認証コードを入力する画面に遷移しますので、SMSで送られてくる認証コードをそのまま入力します。

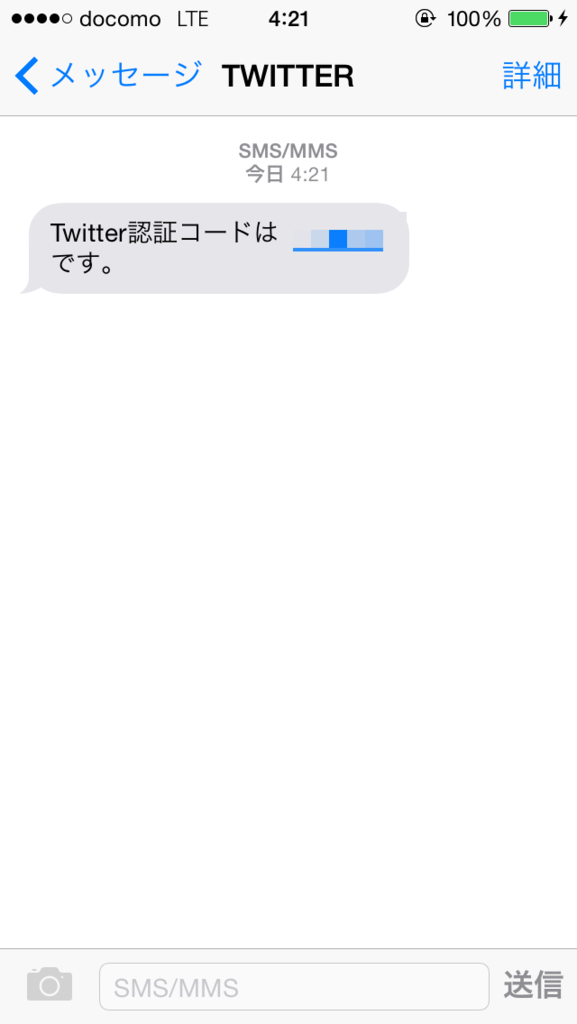

こんな感じでSMSに認証コードが送られてきます。

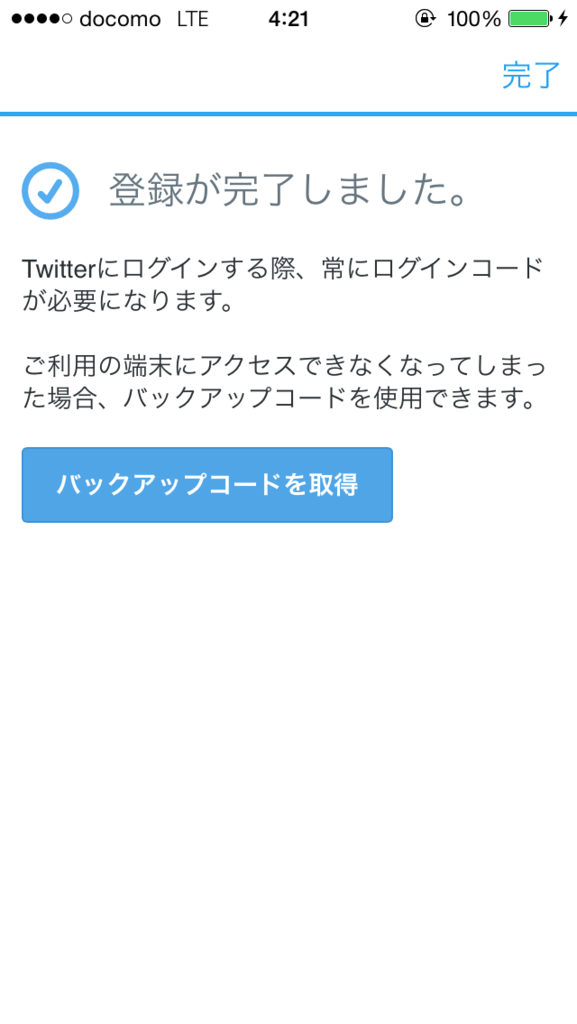

認証コードを入力すると、二段階認証(ログイン認証)の設定が完了になります。

お疲れ様でした!!

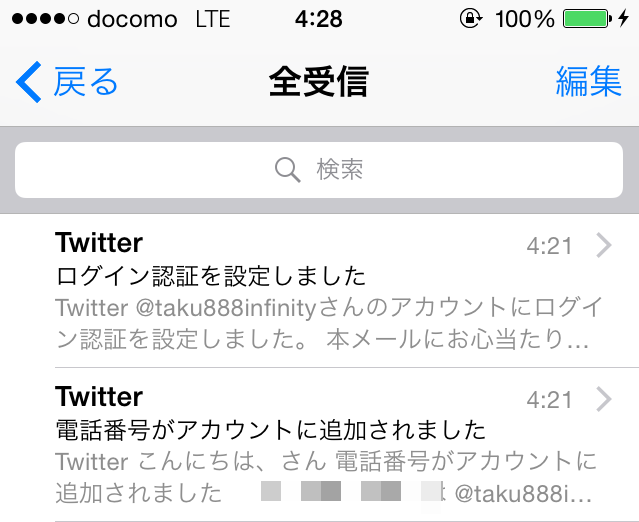

ちなみに設定がきちんと完了すると、アカウントに登録しているメールアドレス宛に登録完了のメールが届きます。

☆おまけ☆

今回はTwitter for iPhoneの設定方法でしたが、PCからでも設定する事ももちろん可能です。設定する流れは上記とあまり変わらないですよ。

設定するときの場所はこちらです↓

プロフィール>設定>セキュリティとプライバシー>ログイン認証

さてさてさてさて!!!

実際に設定した後はどうなるんでしょうか。

第三者が僕のTwitterアカウントにログインしてこようとした、という設定で話を進めていきましょう。

まず、第三者が僕のアカウント情報(IDとパスワード)を知っているとします。

第三者「よーし、にゃんたくのアカウント情報を使ってログインしてみるぞ~~」

【第三者目線端末画像】

第三者「アカウント情報でログインでーき…ない!!!!」

第三者「ログイン認証コードなんてわかんないぞ!!!!」

【第三者目線端末画像】

にゃんたくスマホ『ぴろりーん♪』

にゃんたく「ん??ログインコード?あー僕じゃないだれかがログインしようとしてるのかな。パスワード変えとくかー。」

【にゃんたく目線端末画像】

とまぁこんな感じになるわけです。

今回は「第三者にログインされかけた」という設定ですが、例えば本人がいつもと違う端末(PCやスマホ)でログインしようとした場合(第三者→本人)もこのような感じになりますよね。

今回のブログ、画像も多く結構長くなってしまいました。

レイバンアタックされた!

二段階認証って聞いたことあるけどわからない!やってみたい!

って人の少しでも役に立てればと思っております。

ここまで読んでいただきありがとうございました。

ではでは~~~~!

○⌒\

(二二二) ドゾ

(⌒( ・∀・)

( o つ【にゃんたくの愛】

(__し―J